- Mobile Endgeräte im Unternehmenseinsatz bieten Cyberkriminellen genügend Angriffsflächen für Schadsoftware, um an kritische Daten zu gelangen

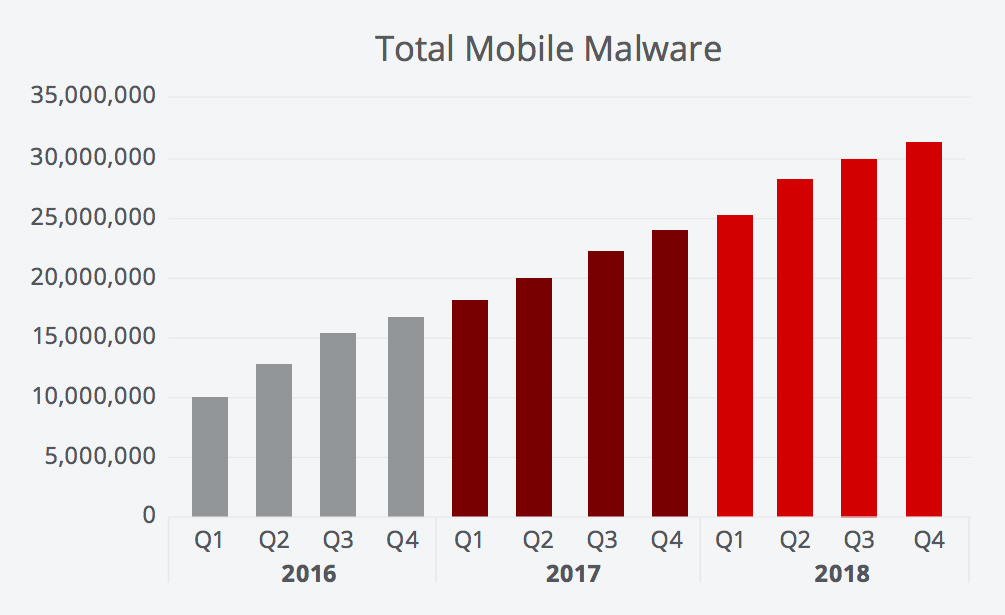

- Allein 30 Mio. Malware-Angriffe auf mobile Endgeräte wurden in Q1 2019 verzeichnet

- Eine ganzheitliche Sicherheitsarchitektur ist notwendig, um ein hohes Sicherheitsniveau für mobile Endgeräte zu erreichen

- Unified Endpoint Management (UEM) mit integrierten Tools für dedizierte Endpoint Security bildet die Grundlage für eine End-to-End Security auf mobilen Endgeräten

Mobile Devices sind aus dem Geschäftsalltag nicht mehr wegzudenken. In der Produktion, bei der Arbeit, auf Reisen oder auch im Büro sind Smartphones und Tablets mittlerweile ein echter Ersatz für Laptops und stationäre Endgeräte geworden, die den Vorgängern in Sachen Performance und Interaktionsmöglichkeiten in nichts nachstehen. Durch stark verbesserte Rechenleistungen, Speicherkapazitäten, Kommunikationsschnitstellen wie NFC (Near Field Communication) & Low Energy Bluetooth, die Abbildung aller Cloud-Services, persönlicher Assistenten und zahlreichen Tools und Sensoren werden die Endgeräte zu kleinen, aber komplexen Supercomputern.

Jedoch erarbeiten und speichern mobile Geräte auch eine zunehmende Menge sensibler Daten ihrer Nutzer bzw. der Unternehmen, von Standortdaten bis hin zu Zugangsdaten oder dem Firmen-VPN. Dies birgt große Risiken bezüglich der technischen Sicherheit und der Privatsphäre und macht diese Geräte zu beliebten Zielen für Angreifer.

Mobile Endgeräte bieten eine große Angriffsfläche für Cyberattacken

Trotz einer Vielzahl an bereits im Betriebssystem implementierten Sicherheitsmechanismen (im Zuge von Updates und Patchdays kontinuierlich verbessert) innerhalb der Mobile Devices und Apps, unterliegen diese einer Vielzahl von Schwachstellen und potentieller Bedrohungen, die beim Einsatz mobiler Endgeräte gezielt beachtet und wirksam abgewehrt werden müssen. Dabei sind es nicht ausschließlich Angriffe, die über das Netzwerk in das jeweilige Gerät eindringen, sondern auch gezielte physische Attacken, bei denen das Device durch Diebstahl entwendet wird oder durch Verlust in falsche Hände gelangt. Angriffsziele lassen sich wie folgt klassifizieren:

- Geräte-Hardware & Zubehör

- Betriebssystem & Dienste

- Anwendungen/Applikationen-Ebene

- Infrastruktur-Ebene

- Kommunikations-Ebene

Auf technischer Ebene gelangen mobile Devices vor allem durch Angriffsvektoren, wie schadhafte Apps bzw. Fake-Apps aus Drittanbieter-Stores, SMS/Mail Phishing, ungesicherte und offene Netzwerke und Identity Theft, in den Besitz unerwünschter Personen. Diese Apps können sich mitunter Berechtigungen zu eigen machen und werden mit hoher Wahrscheinlichkeit Angriffe auf die Datensicherungen und Backups vornehmen.

Aus dem aktuellen McAfee Mobile Threat Report 2019 Q1 geht hervor, dass allein im letzten Quartal des vergangen Jahres über 30 Mio. Malware-Angriffe (eine der häufigsten Bedrohungen) auf mobile Endgeräte vorgenommen wurden. Im Vergleich dazu liegt die totale Zahl aller Malware-Angriffe bei ca. 850 Mio. – eine erschreckend hohe Zahl! Im Jahr 2015 lag die totale Zahl der Malware-Angriffe noch bei ca. 400 Mio. – eine Verdopplung innerhalb von 4 Jahren.

Mobile Devices im Business Einsatz

Mit der steigenden Bedeutung im Unternehmenseinsatz steht die Absicherung mobiler Endgeräte ganz oben auf der Agenda der Security-Verantwortlichen. So ist die Sicherheit der Devices von verschiedenen Komponenten abhängig, die geschützt werden müssen, um das Risiko von Datendiebstahl, eingeschleuster Malware, sowie den Verlust mobiler Endgeräte zu minimieren.

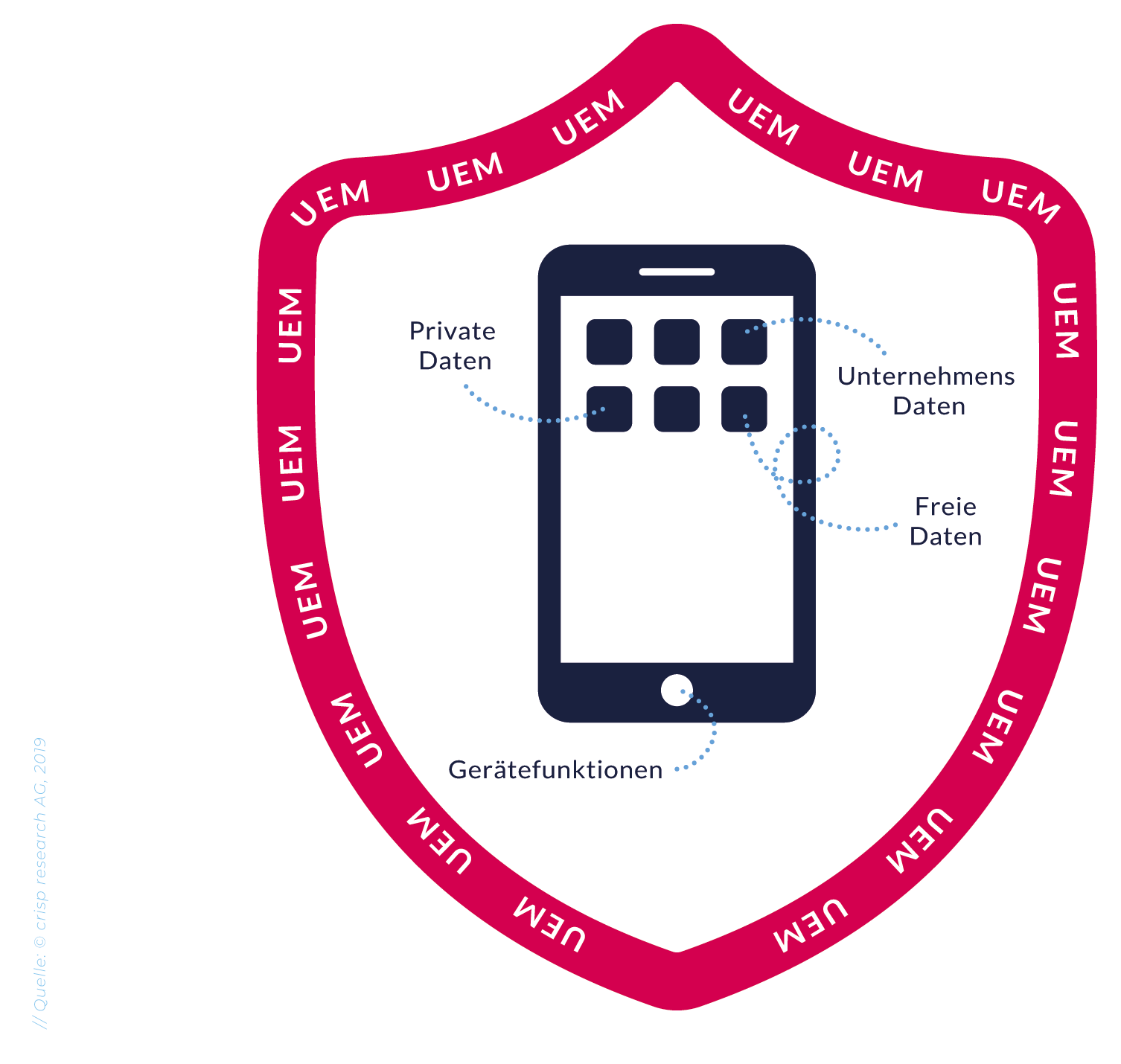

Demnach unterliegen insbesondere folgende Bereiche einem sehr hohen Sicherheitsbedarf, den es zu garantieren gilt:

- Gerätefunktionen (Geräte-Hardware & Zubehör, Betriebssystem & Dienste, sowie die Infrastruktur und Kommunikationsschnittstellen)

- Private Daten (private Bilddateien, Kontakte)

- Freie Daten (Daten die zwar im Business-Kontext stehen, aber nicht unmittelbar in einem Business-Container liegen)

- klassische unternehmens Daten (Anwendungen/Applikationen)

Den letzten beißen die Hunde – Sicherheitsarchitektur für mobile Endgeräte

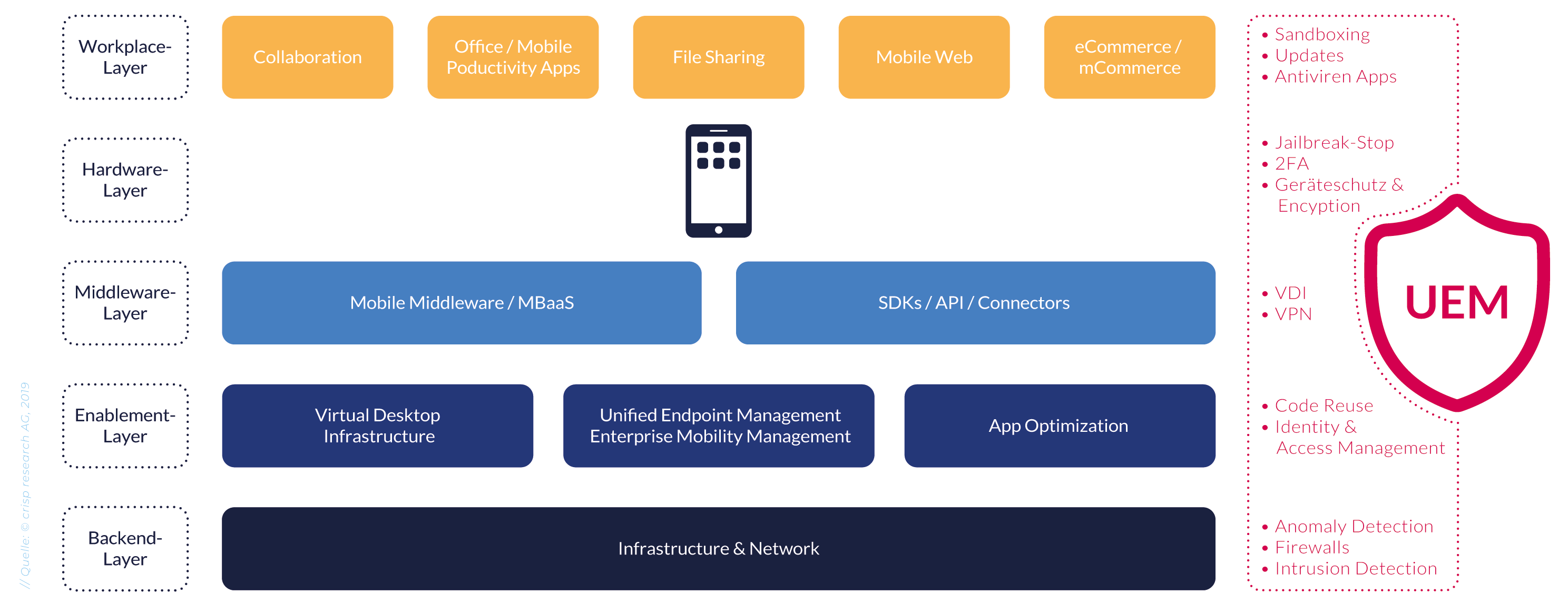

Um Geräte, die sich im Unternehmenseinsatz befinden, permanent zu schützen bzw. aktiv mögliche Schwachstellen aufzudecken, müssen eindeutige Sicherheitsgrundlagen und Sicherheits-Features in eine umfassende Sicherheitsarchitektur gegossen werden. Gerade vor dem Hintergrund fortgeschrittener Angriffe, wie zum Beispiel Code Re-Use Attacken und Privilege Escalation Attacken, ist es umso wichtiger Gegenmaßnahmen zu statuieren und eine moderne Sicherheitsarchitektur zu designen.

Code-Re-Use Attacken = Software-Exploits, bei denen ein Angreifer den Steuerungsfluss durch vorhandenen Code mit einem böswilligen Ergebnis leitet.

Privilege Escalation Attacken = Bei einem solchen Angriff handelt es sich um eine Art Netzwerkangriff, bei dem Programmierfehler oder Konstruktionsfehler genutzt werden, um dem Angreifer einen erhöhten Zugriff auf das Netzwerk und die zugehörigen Daten bzw. Anwendungen zu gewähren

Der technische Prozess der Absicherung sollte insbesondere auf die Zugriffskontrolle fokussiert sein, bspw. durch eine 2 Faktor-Authentifizierung. Zudem spielen die folgenden Themen eine wichtige Rolle – gerade vor dem Hintergrund was den Schutz der Geräte-Hardware & Zubehör bzw. Anwendungen/ Applikationen-Ebene angeht:

- Berechtigungskonzepte (möchte eine Applikationen mehr Funktionen nutzen, z.B Zugriff auf Kontakte, Mikrofon, Bilddateien etc., als lediglich in ihrem Bereich erforderlich, muss diese App nach Berechtigungen fragen)

- Diebstahlschutz & Aktivitätssperren (Passwort, PIN, Entsperrungsmuster, bestenfalls mit einem mind. 128 Bit starken symmetrischen Masterschlüssel)

- Sandboxing (App kann per Definition nur innerhalb ihres eigenen “Sandkastens” agieren, Zugriffe auf andere Apps und Daten müssen vom Betriebssystem bereitgestellt werden)

- Virenschutz-Apps

- Jailbreak-Stops (keine “Gefängnisausbrüche” aus dem Serienzustand eines mobilen Endgerätes ermöglichen)

Um ein ganzheitliches End-to-End Sicherheitskonzept auf die Beine zu stellen sind natürlich auch technische Maßnahmen im Bereich Backend- und Enablement-Layer vorzunehmen. So sollte die Informationsübermittlung vor allem durch folgende Funktionen gesichert werden:

- VDI und VPN – damit keine freien Access-Points genutzt werden müssen

- Klassische Identity & Access Managements

- Firewalls und Intrusion-Detection – sorgen für sichere Infrastrukturen auf den mobilen Endgeräten.

Gerade vor dem Hintergrund des steigenden Anspruchs an die Sicherheits-Architekturen, was mobile Endgeräte anbelangt, sorgen Managementlösungen (UEM) in diesem Kontext für Komplexitätsreduktion. Denn das zentrale Design-Kriterium für mobile Management-Systeme zielt immer mehr auf die Bereiche neuer Security-Tools und Automation für Mobile Threat Detection ab. So sind Managementsysteme durch Analytics, Vulnerability Management, sowie unter anderem durch Wiping und Blinding in der Lage eine ganzheitliche End-to-End Security Lösung für mobile Devices zu ermöglichen. Diese Funktionen sind seit ca. 5 Jahren schon standardmäßig in UEM-Lösungen verankert. Die heutigen UEM-Lösungen konzentrieren sich jetzt maßgeblich auf Berechtigungskonzepte, Location-Based-Services, Automation und User Experience, um eine vollumfängliche Sicherheitslösung darzustellen.

Bottom Line

Die drastisch zunehmende Zahl von Angriffen, als auch die steigende Vielfalt und Komplexität der Angriffsvektoren, bedeutet, dass die Schutzmechanismen heutiger mobiler Systeme nicht mehr ausreichen und verbessert werden müssen, damit mobile Endgeräte in der Lage sind, modernen und anspruchsvollen Sicherheitsbedrohungen standzuhalten. Mit Unified Endpoint Management Lösungen, ist es möglich ganzheitlich ein hohes Sicherheitsniveau für mobile Endgeräte zu schaffen, um vor allem auch den zukünftigen Angriffen entgegenzusetzen. Automatisierte Gefahrenerkennung und Abwehr wird in diesem Business zum absoluten Game-Changer.